Signal hackea Cellebrite, la empresa que espía en móviles Android y iPhone

La herramienta es la que utiliza la empresa. Cellebrite, que crea software para extraer automáticamente datos móviles. Aunque dicen que solo venden sus servicios a gobiernos y agencias de seguridad nacional, lo cierto es que hacen negocios con regímenes autoritarios como Venezuela, Rusia, China o Bielorrusia, e incluso grupos paramilitares en países como Myanmar. Entre los usos está espiar a periodistas y activistas de todo el mundo.

Hace unos meses, la empresa anunció que había Señal agregada a su herramienta, y publicaron una publicación algo confusa sobre cómo podían leer los mensajes desde un móvil que tuviera acceso físico. Más tarde eliminaron la publicación y luego la reemplazaron con un resumen aún más confuso. Sin embargo, los titulares de que habían logrado hackear Signal permanecieron en los medios, a pesar de que no han roto ni el cifrado ni ningún método de protección de la aplicación. Todo fue básicamente una mentira.

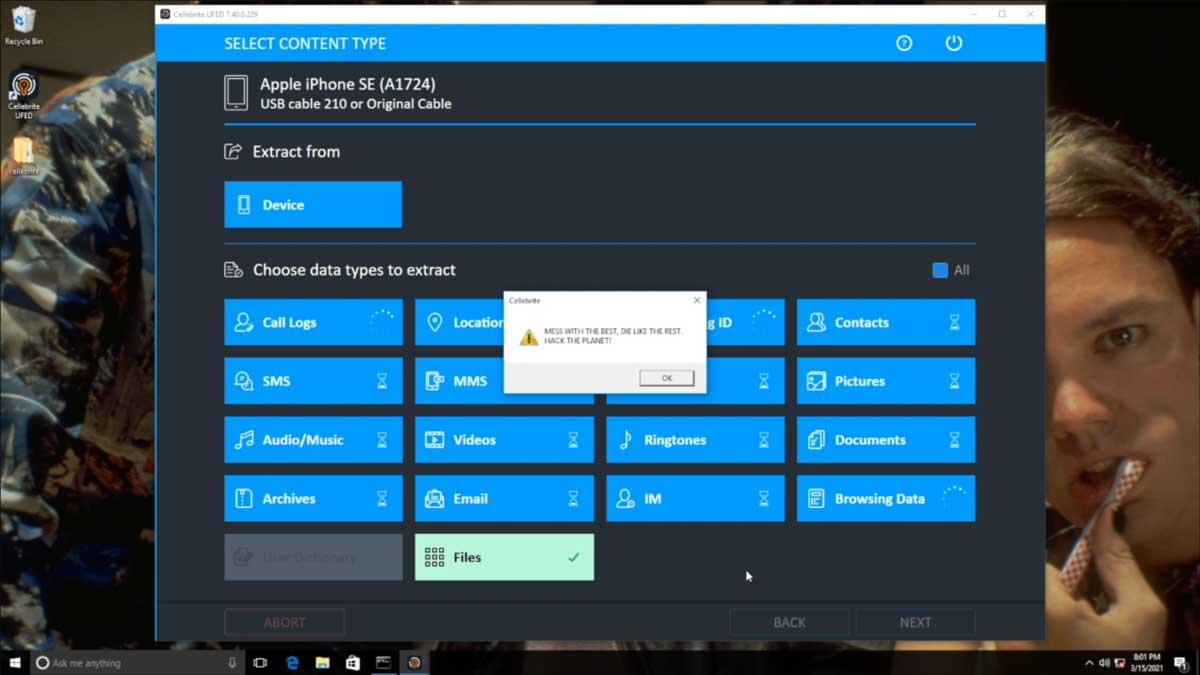

UFED y Physical Analyzer: los dos programas de Cellebrite

Sin embargo, Signal no se detuvo allí y decidieron contraatacar. Para ello, analizaron las herramientas, que para empezar requieren que alguien tenga acceso físico a tu móvil. La empresa no ofrece servicios de interceptación de datos ni vigilancia remota. Para hackear los dispositivos tienen dos herramientas de software: UFED Y Analizador físico.

UFED crea un respaldo desde el dispositivo en Windows usando el comando copia de seguridad de adb en Android e iTunes en iPhone. Una vez obtenido el respaldo, se procesa con Physical Analyzer para poder buscarlos cómodamente. Cuando Cellebrite dijo que ya eran compatibles con Signal, significaba que podían mostrar datos extraídos de un dispositivo desbloqueado en el segundo programa.

Esto se puede hacer con cualquier aplicación si obtienen desbloquear dispositivo, por lo que con este método pueden espiar WhatsApp, Telegram, Facebook, tus SMS, tus fotos, etc. Básicamente, la herramienta automatiza la recolección de datos en lugar de tener que exportar chats de WhatsApp o tomar capturas de pantalla a mano.

Por casualidad, Signal afirma que mientras caminaba por la calle, un pequeño paquete «se cayó» de una «camioneta» y resultó ser un kit de truco cellebrite, con las últimas versiones de hardware y software, así como multitud de adaptadores para teléfonos móviles. El software, que busca formas de dañar la memoria del dispositivo o explotar otras vulnerabilidades, debe protegerse contra los ataques. Pero no lo es, dando lugar a muchas vías de explotación.

Por lo tanto, Signal ha logrado ejecutar código arbitrariamente en una de las máquinas de Cellebrite simplemente mediante la inclusión de un archivo especialmente formateado pero inofensivo en un dispositivo que está siendo pirateado con Cellebrite. Con esto, no hay límites para el tipo de código que pueden ejecutar.

Con esto, pueden modificar los archivos creados en un escaneo, y los que se escaneen en el futuro, insertando textos, fotos, contactos, archivos o cualquier otro dato. Con esto, se cuestiona la veracidad de los datos obtenidos con estas herramientas, ya que se pueden modificar para que parezcan legítimos, por lo que puede haber alteración de las pruebas.

Signal dice que darán detalles de cómo funciona la vulnerabilidad a Cellebrite si la compañía comunica las vulnerabilidades actuales y futuras que utilizan para piratear dispositivos a las empresas afectadas, lo que probablemente no harán porque se quedarían fuera del negocio.