Cómo un espía puede simular el modo avión en tu iPhone

Por supuesto, es una terminal. iphone preparado para ser utilizado como herramienta de espionaje, o hacking, en un equipo rojoO algo más serio. Y para ello el terminal tiene que estar con Fuga. También es un buen truco para espiar a una persona después de haber instalado malware que hace un fuga el terminal, y monitoriza, graba y espia todas las acciones que realiza cerca de tu móvil. Un escenario posible en APT eso podría llegar a pasar.

De hecho, con un terminal grabando el audio y subiendo las pulsaciones a un CORRIENTE CONTINUA, podrías llegar a saber lo que escribes en las computadoras cercanas, ya que las técnicas de espionaje de audio Están a un nivel muy alto, y hemos visto que usando Machine Learning sobre espectrogramas del audio de las pulsaciones (como hicimos en el artículo “¿Me estás tomando?” en nuestro análisis de voz) consiguen alcanzar el éxito. tasas superiores a 90%como hemos visto en el último artículo académico”Un práctico ataque de canal lateral acústico basado en aprendizaje profundo en tecladospublicado el 2 de agosto de este año, hablando de este tema.

El truco utilizado por los investigadores, que se puede leer en detalle en su blog, no es más que asegurarse de que las funciones siguen disponibles, pero manipulando la apariencia de la interfaz que tiene el terminal. Y como dije, para poder hacer esto, necesitas tener la terminal iphone con Fugaya sea porque el propietario quiere usarlo como una herramienta de espionaje, o porque un malware ha logrado hacer el fuga y transformar el aspecto de iphone. Y esto me recordó una historia de hace mucho tiempo, con Windows XP y los años de Cafe internetdonde aprovechamos los servicios desprotegidos de Windows XP para obtener acceso como Sistema a un equipo ventanasy luego matamos al antivirusherramientas de seguridad y las reemplazó con un programa de cosecha propia con los íconos en la barra de tareas. De esta forma cualquiera que pase detrás de la mampara mirando a ver si el equipo de control de seguridad del Cyber café estaba protegido, verías los íconos de tu antivirus y el programa de control remoto de tu computadora.

Un truco del pasado con Windows XP y cibercafés

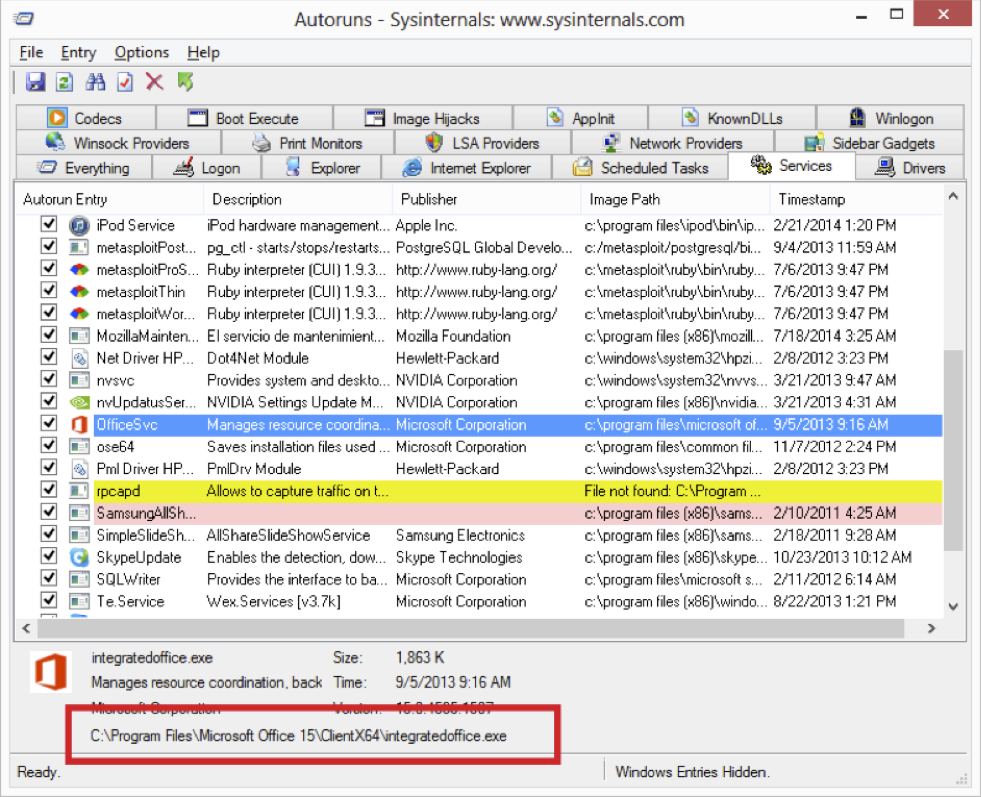

Este truco era tan sencillo en ese momento como abrir el administrador de tareas, ver los procesos que se estaban ejecutando como Sistema, busque la ruta del sistema de archivos del binario que había ejecutado, vaya allí y cámbiele el nombre. Luego copió un caparazón comando con el nombre del binario que iba a buscar el sistema al inicio, y reiniciar el sistema operativo.

En el siguiente arranque, en lugar de encontrar el binario que esperaba en esa ruta, encontraría nuestro caparazónque iba a ser ejecutado como Sistema. Tan sencillo como eso. Y una vez que tenías el control de la computadora, ponías los íconos que querías en la barra de tareas. Nada funcionaba, pero el aspecto visual era que todavía quedaba el antivirus y herramientas de seguridad.

Saludos mal!